- トップ

- サイバーセキュリティ

- セキュリティ記事

- Emotetとは?

Emotetとは?

Emotetとは、感染力・拡散力が強くメールの添付ファイルを通じて感染します。情報の窃取に加え、認証情報を盗み出すトロイの木馬や身代金を要求するランサムウェアと一緒に感染することが多いマルウェアです。 Emotetに感染するということは、あらゆるマルウェアに感染するリスクを含むことになります。更に被害が止まらない理由としてEmotetが継続的に手口を進化させていることです。

Emotetの攻撃急増

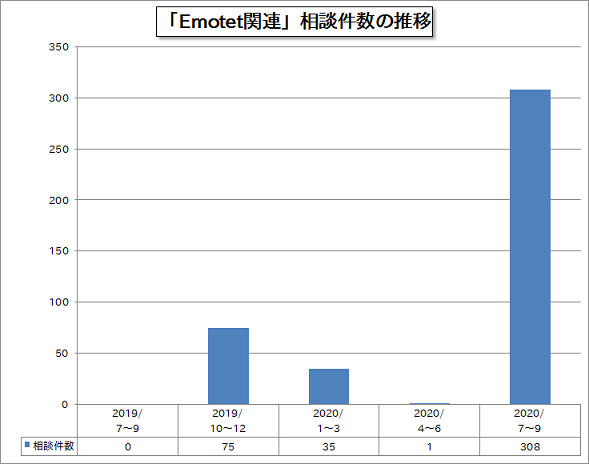

Emotetは2019年国内での感染拡大が確認され、2020年2月以降一旦攻撃メールが観測されない状態が続いていました。しかし2020年7月以降に再び猛威を振るい始め、情報処理推進機構(IPA)への相談窓口にはマルウェア「Emotet」に関する相談が、前四半期の1件に対し308件と急増しています。

「Emotet関連」相談件数の推移

「Emotet関連」相談件数の推移

(グラフ 出典:情報処理推進機構 https://www.ipa.go.jp/security/txt/2020/q3outline.html)

Emotetの手口

Emotet拡散の経由

不正な攻撃メール経由で拡散されます。不特定多数にばらまかれる場合や攻撃メールの受信者が過去にメールのやり取りをしたことのある実在する取引先や担当者の名前、メールアドレス、メールの内容等の一部が流用され攻撃をしてくる場合があります。そのような攻撃メールは実際のメールのやりとりの内容を転用している、取引先を装った「なりすましメール」であり、業務上開封してしまいそうな巧妙な手口で攻撃を仕掛けてきます。

Emotet攻撃メール

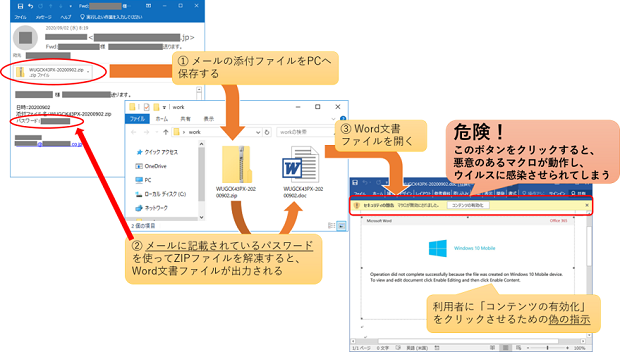

Emotetの攻撃メールにはメール本文中に不正なファイルをダウンロードするURLリンクが記載されている場合と不正な文書ファイルが添付されている場合があります。 添付されているWord文書ファイルは、Emotetに感染させるための不正なファイルです。Word文書がそのまま添付されている場合とパスワード付きのZIPファイルで暗号化されている場合があります。いずれもEmotetの攻撃メールとして確認されています。 このように添付ファイルが暗号化がされているとセキュリティ製品の検知・検疫をすり抜けてしまう確率も高くなり、受信者へ攻撃メールが届いてしまいます。

パスワード付きZIPファイルからEmotet感染までの流れ(2020年9月)

(図 出典:情報処理推進機構 https://www.ipa.go.jp/security/emotet/index.html)

Emotet感染

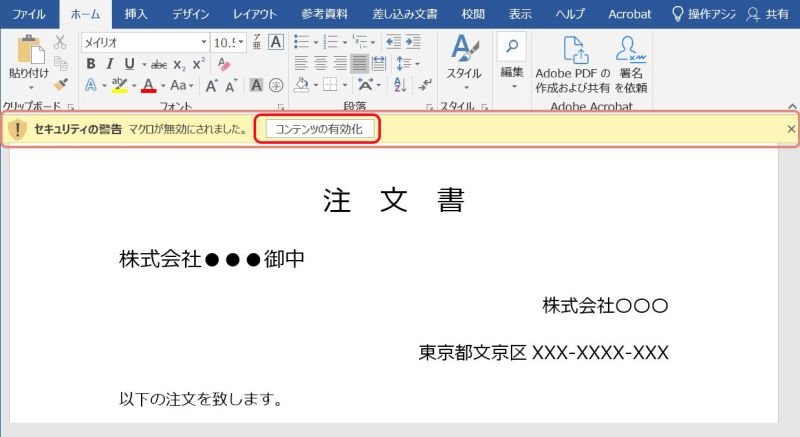

不審なメールに記載されたURLリンクをクリックすると外部に接続され不正なファイルがダウンロードされます。ダウンロードされたファイルもしくは添付されているファイルを実行するとマクロやコンテンツの有効化を促す表示がされます。この時点ではまだEmotetの感染はしませんが、このマクロやコンテンツの有効化をクリックしてしまう事で感染につながってしまいます。

感染すると端末からメールの件名や本文などの情報が窃取され、取引先や顧客に対して感染を広げるスパムメールを配信する場合があります。最近では更に手口が巧妙化されており、感染を起こすファイルと感染した端末のメールから正規のファイルを窃取し、一緒に添付しスパムメールを送るケースが確認されています。

マクロやコンテンツの有効化のボタンをクリックするとウィルスに感染してしまいます。

Emotetの感染を防ぐには

Emotet攻撃のような標的型メール攻撃対策として以下の対応おすすめします。

- 不審なメールの添付ファイルは開かない、URLリンクはクリックしない

- OS・ソフトウェアを最新の状態にして脆弱性のリスクを最小限にする

- セキュリティ対策ソフトを導入する

- 社員へセキュリティ教育行う

- 標的型攻撃を疑似体験する

OS・ソフトウェアを最新版にすることやセキュリティ対策ソフトを導入することは、企業において最も基本的なセキュリティ対策と言ってよいでしょう。そのような状況を保ったうえで、社員への教育、注意喚起はもちろんですが、標的型攻撃メール訓練で実体験をすることで、社員のセキュリティ意識が向上されます。