- トップ

- サイバーセキュリティ

- サイバーセキュリティ

- セキュリティ診断サービス

3分で分かるセキュリティ診断サービス

情報セキュリティサービス基準に適合

アルファネットのWebアプリケーション診断・ネットワーク診断(プラットフォーム診断)は経済産業省の定める情報セキュリティサービス基準(経済産業省ウェブサイト)に適合するサービスとして、IPA(独立行政法人情報処理推進機構)の公開する「情報セキュリティサービス基準適合サービスリスト」(IPAウェブサイト)に登録されています。

情報セキュリティサービス台帳

セキュリティ診断サービスの特長

細部に渡る診断

アルファネットのWebアプリケーション診断サービスは、全ての診断を脆弱性診断ツールに頼ることなく手作業にて行っております。診断対象のWebページに対し、当社のセキュリティスペシャリストが様々な角度から擬似攻撃を仕掛け、脆弱性の有無を検証するサービスとなります。非常に手間のかかる作業ですが、このような診断手法を採用することにより、脆弱性診断ツールを利用した診断に比べ遥かに細部に渡る診断を行うことが可能となっております。

類似サー ビスを提供する他社と比べ、数多くの項目(幅広さ)を細部(深さ)に渡り診断することにより、あらゆるセキュリ ティ脆弱性を洗い出します。アルファネットのサービスをご利用頂く全てのお客様へ安心の品質をご提供致します。

アルファネットのネットワーク診断(プラットフォーム診断)サービスは、商用診断ツール、フリー診断ツール、独自開発ツールさらに手動診断といった多数のツール及び手法を組み合わせております。脆弱性診断ツールはOSやハードウェア等の環境差異により得手不得手があり、単一のツールや手法では誤検知や検出漏れが発生する場合があります。そこで、当社では多数のツール及び手法を組み合わせることで誤検知や検出漏れを防止し、さらにツールの検出結果を鵜呑みにせずしっかりと検証した上でお客様へ報告おります。当社の精確な診断サービスは、こういった企業努力により実現しております。

ウェブ健康診断 LASDEC(財団法人地方自治情報センター)が最低限必要としている

Webアプリケーションの診断項目

| 診断項目 | 危険度 | ウェブ健康診断 | アルファネット |

|---|---|---|---|

| SQLインジェクション検査 |

高

|

○

|

○

|

| クロスサイトスクリプティング検査 |

高

|

○

|

○

|

| クロスサイト・リクエスト・フォージェリ診断 |

低~高

|

○

|

○ |

| OSコマンドインジェクション検査 |

高

|

○

|

○

|

| Webコンテンツのディレクトリ一覧が閲覧可能 |

低~高

|

○

|

○

|

| メールヘッダインジェクション |

中~高

|

○

|

○

|

| パス名パラメータの未チェック/ディレクトリ・トラバーサル |

高

|

○

|

○

|

| オープンリダイレクトの脆弱性 |

中

|

○

|

○

|

| HTTPヘッダインジェクション |

中

|

○

|

○

|

| 不適切な認証(Insufficient Authentication) |

低~中

|

○

|

○

|

| セッションの推測(Session Prediction) |

低~高

|

○

|

○

|

| セッションフィクセーション診断 |

中

|

○

|

○

|

| クッキーのセキュリティ属性設定診断 |

低

|

○

|

○

|

| 不適切な承認(Insufficient Authorization) |

高

|

○

|

○

|

| LDAPインジェクション検査 |

高

|

-

|

○

|

| SSIインジェクション |

高

|

-

|

○

|

| XPathインジェクション |

高

|

-

|

○

|

| クッキーの改竄や不正取得 |

低~高

|

-

|

○

|

| エラーメッセージからの情報漏えい |

低

|

-

|

○

|

確かな実績

- コーポレートサイト

- ECサイト

- 旅行予約サイト

- オークションサイト

- 採用サイト

- 会員サイト

- 支払いサイト

- ニュース情報サイト

- チャットボット

- 安否確認システム

- 与信調査システム

- WebEDIシステム

- 出願システム

- 会議室予約システム

- 診療予約システム

- カーシェアシステム

- 受付管理システム

- 給与システム

- 勤怠管理システム

- 人事管理システム

精緻な診断報告書

全ての検出項目を専門技術者が精査した上でわかりやすくまとめ、ご提出しております。

通常、脆弱性診断ツールを使えば、すぐにツールが診断レポートを生成してくれますが、

ツールが発行するレポートは誤検知が含まれるケースが多く、また専門用語による難解なレポートとなります。

1つ1つの脆弱性に関して、必要に応じ画面キャプチャ等使用し解説しております。脆弱性の再現ができるような内容となっております。

診断報告書サンプル

お客様事例

目次

- こんな悩みをお持ちのお客様にお勧めのサービス

- セキュリティ診断の必要性

- 脆弱性が及ぼすリスク

- Webサイトで「お問い合わせフォーム」や「○○募集フォーム」等を公開している。 脆弱性の診断をして欲しいが・・安価で頼めないか?

- Webアプリケーション開発を行っており、納品前に脆弱性が無いかが心配!! 第三者の視点で確認してほしい。

- 万一公開Webサイトがハッカーの攻撃によりダウンしてしまったら、ビジネスに非常に大きな影響がある!!問題が無いか確認したい。

- 専門業者によるセキュリティ診断を受けたことが無い。

- アプリケーションのプログラムミス・・・プログラム作成時の設計ミスなどが考えれ脆弱性の原因

- Webサーバ設定やコンテンツ管理ミス・・・アクセス制御やコンテンツ配置ミスなどが脆弱性の原因

- 既知の脆弱性とパッチ未適用・・・バグが出た際にパッチ適用が漏れてしまうと脆弱性の原因

- ヒアリング

- リクエスト数・画面数

- 画面遷移図

- グローバルIPアドレス数

等のご提示 - 対象リスト送付

- ヒアリングシート

- 注意事項確認

- スケジュール確定

- テストアカウント発行

- 診断時の注意事項送付

- 開始・終了連絡

- 緊急時の対応

(サイトアクセスできない等) - 結果速報メール

(ご希望のお客様、緊急度の高い

脆弱性が発見された場合) - 結果報告書

(wordファイル) - 報告会

(オプション)

こんな悩みをお持ちのお客様にお勧めのサービス

当社のセキュリティスペシャリストが、実際にハッキングで使われる 技術と同じ手法を用いてお客様のWebサイトやネットワーク機器へ外部ネットワークから擬似攻撃を行い、ハッキング 耐性を診断、報告書に纏めお客様にご提出します。

セキュリティ診断の必要性

ハッキングの知識が無くとも、高度なハッキングが出来るツールや、発信元を隠蔽するツールなどが出回っていることもあり、企業Webサイトへの攻撃が増加傾向にあります。当社が診断したサイトの中では、データベースのテーブル名が全て閲覧可能な脆弱性が見つかりました。(SQLインジェクション)実際にこの脆弱性を突いた攻撃を仕掛けられた場合、会員のIDとパスワード全てが外部から閲覧可能となり、会員と企業の双方が大きな損害を受けた可能性があります。

自社が保有しているシステムに脆弱性があると、システムの直接の利用者だけにとどまらず、多くの人に対して大きな被害を与えてしまう可能性があります。 近年では、被害を受けた企業が直接保有している重要な機密情報や個人情報の流出だけでなく、被害を受けた企業のシステムが踏み台にされて関連する取引先にも被害が広がっていく「サプライチェーン攻撃」が大きな社会問題となっています。

不正アクセスを受けてしまった場合の影響範囲は想像以上に広くなる可能性があり、被害規模によっては信頼の低下や風評被害はもとより、企業としての社会的責任の追及を免れない状況が訪れてしまうことも十分考えられます。先に述べたことは、あくまでこの上なく悪いケースの1つですが、このような状況にならないためにも、情報システムの脆弱性やセキュリティの堅牢性などを確認しておくことを推奨します。

脆弱性が及ぼすリスク

Webサイトの改ざんにより知らぬ間に加害者に!

Webサイトが改ざんされると、ランサムウェアなどのマルウェアの配布サイトにされてしまう場合があり、サイト訪問閲覧者に対して大きな被害を与えてしまう可能性があります。 マルウェアの侵入経路の代表的な例として、ユーザーが閲覧したWebサイトから知らないうちにマルウェアをダウンロード してしまう「ドライブバイダウンロード」などがあげられます。

特定の企業や組織等を標的に機密情報などを窃取する「標的型攻撃」の手法の一つにある「水飲み場攻撃」は、攻撃対象となるユーザーが普段アクセスするWebサイトを改ざんし、サイトを閲覧しただけでマルウェアに感染するような罠を仕掛ける攻撃方法となります。ターゲット以外の企業/組織に所属しているユーザーには攻撃が行われないため、発見が非常に困難です。

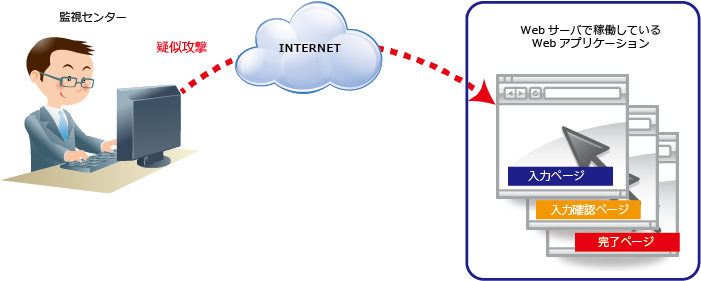

セキュリティ診断サービスとは

お客様のホームページや外部からアクセス可能なサーバ/ネットワーク機器に対し、セキュリティ監査センターよりインターネット越しに擬似攻撃を行うサービスです。実際にサイバー攻撃で使われる既知のあらゆる手法を使い攻撃を行います。複数の診断ツールを使用することで検出精度を高めることを基本に、さらに独自開発スクリプトや手動診断を取り入れ、診断ツールでは実現出来ない圧倒的検出力で、ホームページやサーバ/ネットワーク機器に潜む脆弱性を徹底的に洗い出します。

お客様のITシステムに潜むセキュリティ脆弱性の有無を調査し、報告書にまとめご提供します。報告書は、脆弱性が見つかった場所や危険内容、危険度合い、有効な対策等を詳しく記載し、お客様にすぐに対策に取り掛かって頂くことが出来る内容としています。

セキュリティ診断・ペネトレーションテストの違い

アルファネットでは、セキュリティ診断サービスの他に、「ペネトレーションテスト(侵入テスト)」をご用意しています。 実施目的や評価の観点が異なるサービスとなりますので、それぞれの違いにつきましては下記表をご参照ください。

セキュリティ診断・ペネトレーションテスト比較表

| セキュリティ診断 | ペネトレーションテスト | |

|---|---|---|

| 目的 | 脆弱性を網羅的に洗い出し検査 | 攻撃者の目的(情報搾取や改ざん、妨害など)が達成できるか検証 目的達成のための脆弱性の検査や実行可能な攻撃コードの検証 |

| 評価 | IPAなどのセキュリティ規格を基準に検査・分析・評価 | 実際のサイバー攻撃同様に、目的の攻撃が達成できるか検証 |

| 報告 | 個々の脆弱性に対する危険度評価とリスト化 | シナリオと攻撃検証結果・システムリスク評価 |

| 網羅性 | あり | なし |

| スキル | 脆弱性の指摘 | 脆弱性の活用 |

実施フロー

目次

Webアプリケーション診断(手動)

- Webサーバ上で稼動するアプリケーションの動的ページに対し、当社のセキュリティスペシャリストがSQLインジェクションやクロスサイトスクリプティングを始めとする既知の攻撃手法を実際に用いてセキュリティ脆弱性診断を行います。これにより、対象となるWebサイトの機密(重要)情報漏えい、なりすまし、ネットショップサイトの価格改ざん、フィッシング等々の被害の危険性を洗い出すことができます。 動的ページとはネットショッピング、資料請求、QAのようなエントリーフォームに代表される.jsp、.aspx、.phpなどで作成されたWebコンテンツの内容をWebアプリケーションで生成するページを指します。

Webサービスの動的ページに対し、外部から擬似攻撃!!

Webアプリケーション診断項目

- スタンダード

SQLインジェクションやクロスサイトスクリプティングなど特に代表的な攻撃手法を用いた診断サービスです。 既知の大半の攻撃事例を網羅します。 - アドバンスド

スタンダードでご提供するサービスに加え、多数の脆弱性の有無を診断。Webアプリケーションセキュリティのスペシャリストが、実際の攻撃者と同じ目線で検証パターンをピックアップし、手作業による深度の深い検査をご提供いたします。サイバー攻撃のビジネスインパクトが特に大きいお客様にお薦めしています。

| 診断項目 | 診断概要 | スタンダード | アドバンスド |

|---|---|---|---|

| SQLインジェクションの脆弱性 | Webアプリケーションを経由したデータベースの不正操作ができないかを検査 | ○ | ○ |

| クロスサイトスクリプティングの脆弱性 | 利用者のブラウザ上で悪意あるスクリプトが実行されないかを検査 | ○ | ○ |

| クロスサイトリクエストフォージェリの脆弱性 | 利用者の意図しない情報登録、更新等の操作が実行されないかを検査 | ○ | ○ |

| OSコマンドインジェクションの脆弱性 | サーバ上で悪意あるOSコマンドの実行ができないかを検査 | ○ | ○ |

| Webコンテンツのディレクトリ一覧が閲覧可能 | ディレクトリ内のファイル一覧表示ができないかを検査 | ○ | ○ |

| メールヘッダインジェクションの脆弱性 | メール送信機能において、件名や差出人の変更等のメールヘッダの操作ができないかを検査 | ○ | ○ |

| ディレクトリトラバーサルの脆弱性 | 本来アクセスできないファイルへアクセスできてしまわないかを検査 | ○ | ○ |

| オープンリダイレクトの脆弱性 | 利用者が悪意あるURLへリダイレクトされないかを検査 | ○ | ○ |

| HTTPヘッダインジェクションの脆弱性 | 悪意あるHTTPレスポンスヘッダの追加ができないかを検査 | ○ | ○ |

| 不適切な認証制御 | 認証前に認証後のページにアクセスできないかを検査 | ○ | ○ |

| セッションIDが推測可能 | セッションIDが容易に推測できないかを検査 | ○ | ○ |

| セッションフィクセーション検査 | 認証前に固定したセッションIDを利用したセッションハイジャックが行われないかを検査 | ○ | ○ |

| Cookieのsecure属性における問題 | セッションIDにsecure属性が付与されているかを検査 | ○ | ○ |

| 不適切な認可制御 | 本来アクセスできない他の利用者のデータにアクセスできないかを検査 | ○ | ○ |

| 不適切なクエリストリングの利用 | クエリストリングにIDやパスワード等の重要な情報が含まれていないかを検査 | ○ | ○ |

| 不適切なCookieの利用 | CookieにIDやパスワード等の重要な情報が含まれていないかを検査 | ○ | ○ |

| ログアウト機能における問題 | ログアウト機能により、適切にセッションが破棄されているかを検査 | ○ | ○ |

| 不適切なエラーメッセージ | エラーメッセージから使用されているIDのような情報が判別可能かを検査 | ○ | ○ |

| 不適切なパスワード保存 | パスワードが平文、または元に戻せる状態で保存されていないかを検査 | ○ | ○ |

| エラーページによるWebアプリケーション情報の漏えい | デバッグ機能、スタックトレース等により攻撃者に有用なメッセージが表示されていないかを検査 | ○ | ○ |

| 自動返信メールの内容を改ざん可能 | 自動返信メールを送信する機能において、メール内容を改ざんされないかを検査 | ○ | ○ |

| HTTPヘッダにおける問題 | レスポンスヘッダに、クリックジャッキング対策のようなセキュリティ向上が期待できるヘッダフィールドが含まれているかを検査 | ○ | ○ |

| SSIインジェクションの脆弱性 | 悪意あるSSIスクリプトによる不正な操作が行われないかを検査 | ○ | |

| XMLインジェクションの脆弱性 | 悪意あるXMLを含むリクエストを送信することで不正な操作が行われないかを検査 | ○ | |

| XPathインジェクションの脆弱性 | 悪意あるXPathクエリーを発行することで不正な操作が行われないかを検査 | ○ | |

| LDAPインジェクションの脆弱性 | 悪意あるLDAPクエリーを発行することで不正な操作が行われないかを検査 | ○ | |

| hiddenパラメータ改ざんによる不正な情報の登録が可能 | 商品価格の改ざんのような不正な情報の入力ができないかを検査 | ○ | |

| 不適切なhiddenパラメータの利用 | hiddenパラメータに機密情報を格納していないかを検査 | ○ | |

| SSLサーバ証明書に問題 | 証明書の信頼性を低下させる問題がないかを検査 | ○ | |

| SSLの利用における問題 | 適切に通信が暗号化されてるかを検査 | ○ | |

| クライアントサイドコメントによる情報漏えい | コメントに攻撃者にとって有用な情報になりえる不適切な内容が含まれていないかを検査 | ○ | |

| Webアプリケーションのロジックに問題 | 上記項目に該当しない、診断対象固有の問題に対する検査 | ○ |

スマホWebAPI診断

モバイルアプリからサーバへ検証コードを送信することにより、「サーバ側アプリケーションの脆弱性」の有無をチェックします。(※Androidのみの対応となります。 )診断例:ECサイト、会議室予約サイト、ログインの発生するサイト等

WebAPIとは?

一般的にはHTTPプロトコルによるアプリケーションとのインターフェースを指します。当社のスマホアプリ診断では、スマホからの通信を受け取るWebアプリケーションを指しています。

※そもそもAPIとは、Application Programming Interfaceの略語でプログラミングをする際の規約、関数(メソッド)の集合等を指します。WebAPIとは「ネットワーク越しに利用できる関数でAPIにWebサービスを付与したもの」で「Webアプリケーションの情報を取得することができる仕組み」です。スマホWebAPI診断項目

スマホWebAPIに対する診断は、Webアプリケーション診断(手動) アドバンスドと同じような内容の診断を実施します。

| 診断項目 | 診断概要 |

|---|---|

| 認証関連検査 | 認証機能を迂回して認証後のコンテンツにアクセスできてしまうといったような、認証の仕組みにかかわる問題がないかの検査を実施。 |

| 認可関連検査 | 本来アクセスできない他の利用者のデータにアクセスできてしまうといったような、アクセス権の仕組みにかかわる問題がないかの検査を実施。 |

| 通信関連検査 | 重要な情報を含む通信が適切に暗号化されてるかの検査や、証明書の信頼性を低下させる問題がないかという観点での検査を実施。 |

| 悪意あるパラメータ関連検査 | サーバ上で悪意あるOSコマンドの実行ができないかを検査 |

| Webコンテンツのディレクトリ一覧が閲覧可能 | WebAPIを経由したデータベースの不正操作や、サーバ上で悪意あるOSコマンドが実行できてしまう問題のような攻撃への対策に問題がないかの検査を実施。 |

| 情報取得関連検査 | デバッグ機能、スタックトレースによる有用な情報の取得や、ディレクトリ内のファイル一覧の取得といったような、情報漏えいにつながる問題がないかの検査を実施。 |

| ロジック関連検査 | 上記項目に該当しない、診断対象固有の問題に対する検査を実施。 |

Webアプリケーション診断サービス価格

Webサービスの動的ページに対し、外部から擬似攻撃をいたします。1リクエスト毎に料金が異なります。

- Webアプリケーション診断(手動)

参考料金 1リクエスト(報告書を含む)¥240,000~ - スマホWebAPI診断(※Androidのみの対応となります。)

参考料金 1リクエスト(報告書を含む)¥250,000~

おまかせプラン

ご予算等に合わせてお客様に対象数を決定いただき、その数を上限に当社エンジニアが診断対象を選定し、診断を行うサービスです。 ご相談ください。

- 予算は決まっているがどこを診断したいかわからない。

- 診断したいリクエスト数は決まっているがどこを優先して調べたらよいかわからない。

リクエストとは

リクエストとは、ブラウザとWebサーバ間で発生した通信のことを指します。 一般的には、リンクやボタンを押下した際の画面遷移数がリクエスト数と同じ数になる傾向があります。

詳細はこちらをご参照ください。セキュリティ診断 リクエスト数の考え方

目次

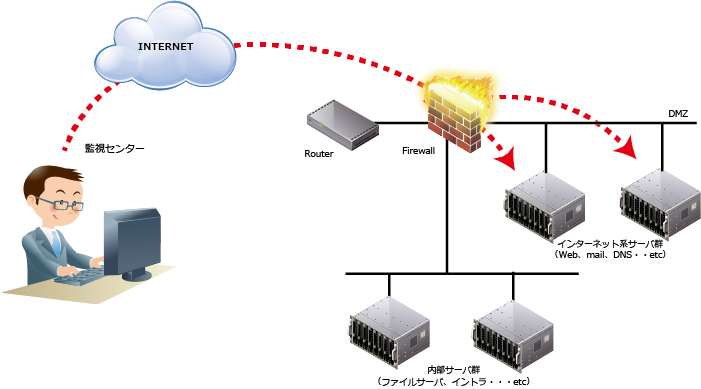

ネットワーク診断(プラットフォーム診断)

- 商用/フリー診断ツールや独自開発ツールと手動診断を組み合わせサーバやネットワーク機器のセキュリティ脆弱性を診断致します。複数の手法の組み合わせにより誤検知や検出漏れを効果的に防ぎ、500パターン以上のメール不正中継可否検査、不要サービスポートのオープン状況確認、ゾーン情報/バージョン情報読出しチェック、DoS耐性診断等、4000種以上の診断項目で既知の潜在的な脆弱性の把握が可能となります。

ネットワーク機器(サーバやルータなど)に対し、外部から擬似攻撃

ネットワーク診断(プラットフォーム診断)項目

| 診断項目 | 診断方法 | 診断概要 |

|---|---|---|

| ホスト情報収集 | ポートスキャン [TCP/UDP] |

開放ポート(稼動サービス)のスキャン |

| ping/traceroute応答 | ネットワーク経由によるホストの応答確認 | |

| バナー情報の取得 | ネットワーク経由によるOSバージョン、プロダクトバージョン等の情報収集 | |

| ネットワーク 脆弱性診断 |

スキャンツールによる検査 | ソフトウェアのバグや不具合に起因する既知の脆弱性や設定ミス及び脆弱なパスワードの存在等を検査 |

| TCP接続 | TCPによるセッションの確立、telnet、SSH等の遠隔管理ポートへの接続確認 | |

| Webサーバ 脆弱性診断 |

||

| スキャンツールによる検査 | ソフトウェアのバグや不具合に起因する既知の脆弱性や設定ミス及び脆弱なパスワードの存在等を検査 | |

| TRACEリクエストの応答 | Web検査用機能の確認、及び同機能による情報漏えいの検査 | |

| WebDAV接続検査 | Webサーバの不必要なファイル共有機能における情報漏えいの検査 | |

| サンプルページ、 デフォルトページ検査 |

不必要と判断できるサンプルページ、デフォルトページの公開放置の検査 | |

| DNSサーバ 脆弱性診断 |

スキャンツールによる検査 | ソフトウェアのバグや不具合に起因する既知の脆弱性や設定ミス及び脆弱なパスワードの存在等を検査 |

| DNSサーバからの情報入手 | ゾーン情報データベース(ホスト名とIPアドレスの関連付け情報一覧)の入手 | |

| Mailサーバ 脆弱性診断 |

スキャンツールによる検査 | ソフトウェアのバグや不具合に起因する既知の脆弱性や設定ミス及び脆弱なパスワードの存在等を検査 |

| メール不正中継診断 | 不正メールの踏み台、なりすましに対する危険性の検査 | |

| 拡張メールコマンドの実行 | 不正なメールコマンドによるアカウント情報の入手 |

ネットワーク診断サービス価格

- ネットワーク診断(プラットフォーム)

ネットワーク機器(サーバやルータなど) に対し、外部から擬似攻撃 ¥250,000~

セキュリティ診断サービス資料

サービス紹介資料

・サービスの特長

・診断イメージ

・サービス内容

・実施フロー

報告書サンプル

・診断結果報告

・結果概要

・脆弱性項目一覧

・結果詳細

セキュリティ診断関連リンク

- セキュリティ診断サービスFAQ

- お客様事例 サイバーセキュリティ対策を支援する3つのサービス導入事例

- セキュリティ診断事例

- セキュリティ診断 リクエスト数の考え方

- セキュリティ診断の実施ポイント!気になった時に実施すべき診断

- セキュリティ技術情報